سلیکان ویلی: ہیکرز نے انٹرنیٹ صارفین کے یوزر نیمز اور پاس ورڈز چوری کرنے کےلیے ایک نیا طریقہ ڈھونڈ لیا ہے-

باغی ٹی وی : سائبر سیکیورٹی کے یوٹیوب چینل ’’انفینیٹ لاگنز‘‘ نے اپنی تازہ ویڈیو میں انکشاف کیا ہے کہ ہیکرز نے انٹرنیٹ صارفین کے یوزر نیمز اور پاس ورڈز چوری کرنے کےلیے ’’فشنگ‘‘ (phishing) کا ایک نیا طریقہ ڈھونڈ لیا ہےیہ ویڈیو سائبر سیکیورٹی ماہرین کےلیے ہے جس میں ’’مسٹر ڈاکس‘‘ (mr.d0x) نامی ایک وائٹ ہیٹ ہیکر کے حوالے سے ’’بِٹ بی‘‘ (BitB) طریقے کی تفصیل بیان کی گئی ہے

انفینیٹ لاگنز، مسٹر ڈاکس اور آرس ٹیکنیکا پراس بارے میں شائع ہونےوالی ایک خبر کےمطابق اس طریقے کو ’’براؤزر اِن دی براؤزر‘‘ (BitB) کہا جاتا ہے یہ نیا طریقہ اس قدر شاطرانہ ہے کہ ایک سمجھدار اور ہوشیار رہنے والا انٹرنیٹ صارف بھی اس سے دھوکا کھا سکتا ہے ’’بِٹ بی‘‘ کا انحصار ’’تھرڈ پارٹی لاگ اِن‘‘ پر ہے جو آج دنیا کی لاکھوں ویب سائٹس استعمال کررہی ہیں۔

تھرڈ پارٹی لاگ اِن میں آپ کو کسی ویب سائٹ پر لاگ اِن ہونے کےلیے علیحدہ اکاؤنٹ بنانے کی ضرورت نہیں ہوتی بلکہ آپ اپنے موجودہ گوگل، فیس بُک یا ایپل اکاؤنٹ کی تصدیق کرواتے ہوئے اس ویب سائٹ پر لاگ اِن ہوسکتے ہیں۔

اس مقصد کےلیے ’’او آتھ‘‘ (OAuth) نامی اوپن پروٹوکول استعمال کیا جاتا ہے جو کسی ویب سائٹ پر لاگ اِن کےلیے گوگل، فیس بُک یا ایپل اکاؤنٹ وغیرہ کی خودکار، فوری اور محفوظ تصدیق کی سہولت فراہم کرتا ہے (کچھ ایسا ہی ہوتا ہے جب کوئی خریدار ادائیگی کا طریقہ منتخب کرتا ہے جیسے پے پال۔)

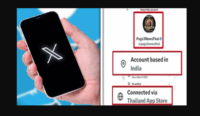

’’بِٹ بی‘‘ طریقے کے تحت ہائپر ٹیکسٹ مارک اپ لینگویج (HTML) میں کاسکیڈنگ اسٹائل شیٹ (CSS) نامی تکنیک سے استفادہ کرتے ہوئے، تھرڈ پارٹی لاگ اِن کےلیے ایک ایسی پاپ ونڈو بنائی جاتی ہے جو دیکھنے میں بالکل اصل تصدیقی (آتھورائزیشن) ونڈو کی طرح دکھائی دیتی ہے اس ونڈو کی ایڈریس بار میں یو آر ایل بھی بالکل اصل دکھائی دیتا ہے جیسے کہ accounts.google.com وغیرہ ونڈو کی ترتیب اور طرز عمل اصل چیز سے یکساں نظر آتے ہیں۔

ہینڈل mr.d0x استعمال کرنے والے ایک محقق نے پچھلے ہفتے تکنیک کی وضاحت کی۔ اس کا تصور کے ثبوت کا استحصال ایک ویب صفحہ سے شروع ہوتا ہے جس میں کینوا کی بڑی محنت سے درست جعل سازی ہوتی ہے۔ ایسی صورت میں جب کوئی وزیٹر ایپل، گوگل، یا فیس بک کا استعمال کرتے ہوئے لاگ ان کرنے کا انتخاب کرتا ہے، جعلی کینوا صفحہ ایک نیا صفحہ کھولتا ہے جو واقف نظر آنے والے OAuth صفحہ کی طرح نظر آتا ہے۔

یہ نیا صفحہ بھی ایک دھوکہ ہے اس میں وہ تمام گرافکس شامل ہیں جو ایک شخص لاگ ان کرنے کے لیے گوگل کا استعمال کرتے وقت دیکھنے کی توقع کرے گا۔ اس صفحہ میں گوگل کا جائز پتہ بھی ہے جو ایڈریس بار میں ظاہر ہوتا ہے۔ نئی ونڈو براؤزر ونڈو کی طرح برتاؤ کرتی ہے اگر حقیقی Google OAuth سیشن سے منسلک ہو۔

اگر کوئی ممکنہ شکار جعلی Canva.com صفحہ کھولتا ہے اور گوگل کے ساتھ لاگ ان کرنے کی کوشش کرتا ہے، تو "یہ ایک نئی براؤزر ونڈو کھولے گا اور URL accounts.google.com پر جائے گا،” mr.d0x نے ایک پیغام میں لکھا کہ جعلی کینوا سائٹ "کوئی نئی براؤزر ونڈو نہیں کھولتی ہے۔ اس سے ایسا لگتا ہے جیسے کوئی نئی براؤزر ونڈو کھولی گئی ہو لیکن یہ صرف HTML/CSS ہے۔ اب وہ جعلی ونڈو URL کو accounts.google.com پر سیٹ کرتی ہے، لیکن یہ ایک وہم ہے۔”

ایک اچھا خاصا سمجھدار انٹرنیٹ صارف بھی اس سے دھوکا کھا جاتا ہے اور اس تھرڈ پارٹی لاگ اِن ونڈو میں اپنا یوزر نیم اور پاس ورڈ لکھ کر اینٹر کردیتا ہے… اور اس طرح وہ لاعلمی میں اپنی اہم ترین معلومات کسی نامعلوم ہیکر کو فراہم کردیتا ہے۔

ایک ساتھی سیکیورٹی محقق نے اس مظاہرے سے کافی متاثر ہو کر ایک YouTube ویڈیو بنائی جس میں زیادہ واضح طور پر دکھا یا گیا ہے کہ تکنیک کیسی ہے یہ بھی واضح کیا کہ تکنیک کیسے کام کرتی ہے اور اس پر عمل کرنا کتنا آسان ہے۔

آرس ٹیکنیکا کی متعلقہ پوسٹ میں سیکیورٹی ایڈیٹر ڈین گڈن نے ’’بِٹ بی‘‘ فشنگ کو پہچاننے اور اس سے بچنے کےلیے کچھ مشورے بھی دیئے ہیں۔

وہ لکھتے ہیں کہ ’’بِٹ بی‘‘ فشنگ میں نمودار ہونے والی لاگ اِن ونڈو علیحدہ نہیں ہوتی بلکہ یہ ’’براؤزر کے اندر براؤزر‘‘ ونڈو ہوتی ہے جو بظاہر ایک الگ اور اصلی لاگ اِن ونڈو کی طرح دکھائی دیتی ہے یہ لاگ اِن ونڈو اصلی ہے یا نقلی؟ اگر وہ دائیں بائیں حرکت دینے پر اپنی جگہ سے ہل رہی ہے تو وہ جعلی لاگ اِن ونڈو ہے کیونکہ اسے ’سی ایس ایس‘ کی مدد سے ظاہری طور پر ایسی شکل دی گئی ہے۔

ڈین گڈن نے ’’بِٹ بی‘‘ فشنگ پہچاننے کا جو دوسرا طریقہ بتایا ہے، وہ کچھ مشکل ہے۔

اس میں آپ کو لاگ اِن ونڈو پر رائٹ کلک کرکے inspect سلیکٹ کرنا ہوگا، جس کے بعد نمودار ہونے والی انسپکشن ونڈو میں لکھی عبارت (ٹیکسٹ) کا بغور جائزہ لینا ہوگا، جہاں اِن پُٹ کیے گئے یوزر نیم اور پاس ورڈ محفوظ کرنے کےلیے کسی نامعلوم ویب سائٹ کا ایڈریس درج ہوگا اس طرح آپ کو خود ہی اس جعلی لاگ اِن ونڈو کی حقیقت کا پتا چل جائے گا۔

ان کے علاوہ، آپ چاہیں تو آزمائش کی غرض سے اس لاگ اِن ونڈو میں غلط یوزر نیم اور پاس ورڈ اینٹر کیجیے۔ اگر یہ اصلی ہوگی تو غلط یوزر نیم اور پاس ورڈ کا پیغام دے گی، لیکن جعلی لاگ اِن ونڈو انہیں ’’درست‘‘ کے طور پر قبول کرلے گی۔

سائبر سیکیورٹی ماہرین کا کہنا ہے کہ اب تک فشنگ کے بیشتر حملوں کو پہچاننا بہت آسان ہوا کرتا تھا لیکن ’’بِٹ بی‘‘ طریقہ بہت پیچیدہ ہے جس سے بچنے کےلیے صارفین کو تصدیق کے متبادل طریقوں سے بھی باخبر رہنا ہوگا؛ اور اکثر صارفین سہل پسندی میں ایسا نہیں کرتے۔

مسٹر ڈاکس کے مطابق، فشنگ کا نیا طریقہ اگرچہ کچھ ہفتے پہلے ہمارے علم میں آیا ہے لیکن ہیکرز اسے غالباً 2020 سے استعمال کررہے ہیں-